Certificados

Certificaciones de IBM por IBM Skills Network:

| Introduction to Cybersecurity Tools & Cyberattacks

Historia de la Ciberseguridad · Pensamiento Crítico en Seguridad · Threat Actors y Motivaciones · Inteligencia de Amenazas (IBM X-Force) · Malware Analysis Básico · Ransomware · Detección de Malware · Ingeniería Social · Phishing · Prevención de Ingeniería Social · Ataques por Internet · Sniffing de Paquetes · IP Spoofing · Denial of Service (DoS) · Inyección SQL · Controles de Ciberseguridad · Seguridad del Sistema · Seguridad de Red · Secure by Design · Gestión de Vulnerabilidades · Respuesta a Incidentes · Análisis Forense Digital Básico · IAM (Identity and Access Management) · Autenticación Multifactor (MFA) · Single Sign-On (SSO) · Passkeys y FIDO · Seguridad Física · Controles Físicos

| Computer Networks and Network Security:

Redes Informáticas · Modelo OSI · TCP/IP · Clases de Red · Subredes · IPv6 · Protocolos de Transporte (TCP/UDP) · ARP · Enrutamiento · Tablas de Enrutamiento · DHCP Configuration · DNS Filtering · Análisis de Tráfico con Wireshark · Firewalls · NAT · IDS/IPS · Data Loss Prevention (DLP) · Puertos y Protocolos

| Operating Systems: Overview, Administration, and Security

Sistema Operativo Microsoft Windows · Administración de Archivos y Carpetas · Explorador de Windows · Gestión de Usuarios y Grupos · Active Directory Básico · Consola de Gestión de Microsoft (MMC) · Modo Usuario y Núcleo · Windows Server · Herramientas del Símbolo del Sistema · Configuración de Firewall Windows Defender · Reglas de Firewall · Actualizaciones y Parches · Kerberos · Auditoría en Windows · Sistema Operativo Linux · Terminal Linux · Comandos Bash · Gestión de Usuarios en Linux · Estructura de Directorios Linux · Niveles de Ejecución · Protección y Actualizaciones en Linux · Virtualización · Creación de Máquinas Virtuales · Introducción a Contenedores · Docker Básico · Computación en la Nube

| Introduction to Cybersecurity Essentials

Gestión Segura de Contraseñas · Políticas de Contraseñas · Autenticación y SSO · Control de Acceso · Autorización · Autenticación Multifactor (MFA) · Dispositivos de Endurecimiento · Firewall de Windows Avanzado · Validación de Dispositivos · Conceptos de Cifrado · Continuidad y Cifrado de Datos · Gestión de Correo Electrónico · Detección de Spam · Identificación de Phishing · Confidencialidad, Integridad y Disponibilidad (CID) · Privacidad de la Información · Propiedad Intelectual · Tipos de Amenazas · Ingeniería Social · Seguridad Física de Dispositivos · Antivirus Windows Defender · Navegación Segura · Riesgos de Navegación Pública · Configuración de Privacidad del Navegador · Redes Privadas Virtuales (VPN)

| Incident Response and Digital Forensics

Respuesta a Incidentes · Ciclo de Vida de la Respuesta a Incidentes · Marcos NIST y SANS · Preparación para Incidentes · Documentación de Incidentes · Detección y Análisis de Incidentes · Contención · Erradicación · Recuperación · Automatización en Respuesta · Actividades Post-Incidente · Lecciones Aprendidas · Análisis Forense Digital · Recogida de Evidencia Digital · Cadena de Custodia · Manejo de Pruebas Digitales · Análisis de Ficheros y Datos · Investigación con cURL · Análisis de Troncos (Logs) · Posibilidades de Recuperación de Datos · Redacción de Informes Forenses

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

Certificaciones de TryHackMe:

Estos son certificaciones de completación por muchas maquinas virtuales con desafíos de ciberseguridad y explotación de vulnerabilidades en entornos controlados certificando que complete todo, tambien puedes ver esto en mi cuenta de Tryhackme de nombre de usuario gn0sys11root

| Fundamentos de la ciberseguridad en competicion Advent of Cyber 2025

CLI en Linux · Comandos Bash · Detección y Análisis de Phishing · Análisis de Malware · Detección de Amenazas · OSINT (Inteligencia de Fuentes Abiertas) · Fundamentos de Forense Digital · Explotación Web · Consultas en Splunk · Fundamentos de Burp Suite · Análisis de Red · Reglas YARA · Operaciones con CyberChef (Codificación/Decodificación) · Transformación de Datos (Base64, XOR, ROT13, Hex) · Inteligencia Artificial en Ciberseguridad · Análisis de Logs · Inteligencia de Amenazas · Herramienta RITA · Seguridad Defensiva · Fundamentos de Respuesta a Incidentes · Flujos de Trabajo en SOC

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

International Information Systems Security Certification Consortium (ISC2):

| Official CC Course Completion Certificate ISC2

Confidencialidad, Integridad y Disponibilidad (CIA) · Autenticación y Autorización · Multifactor Authentication (MFA) · Conceptos de Continuidad del Negocio (BCP) · Recuperación ante Desastres (DRP) · Respuesta a Incidentes · Controles de Acceso Físicos y Lógicos · Principio de Mínimo Privilegio · Segregación de Deberes · Seguridad de Red Básica · Firewalls · VPN · Seguridad Inalámbrica · Operaciones de Seguridad · Gestión de Vulnerabilidades · Monitoreo y Logging · Gestión de Parches · Código de Ética ISC2 · Conceptos de Gestión de Riesgos · Controles de Seguridad Administrativos, Técnicos y Físicos

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

Unidad Reguladora y de Control de Datos Personales (URCDP):

| Introducción a la Protección de datos personales

definición de datos personales y sensibles, rol y competencias de la URCDP, principios (legalidad, veracidad, finalidad, consentimiento, seguridad, reserva, responsabilidad proactiva), derechos de los titulares , regímenes especiales (salud, laborales, biométricos, transferencias internacionales, menores, videovigilancia y actualizaciones (Ley N° 19.670): privacidad por diseño/defecto, evaluaciones de impacto, Delegados de Protección de Datos y tratamiento en Inteligencia Artificial.

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

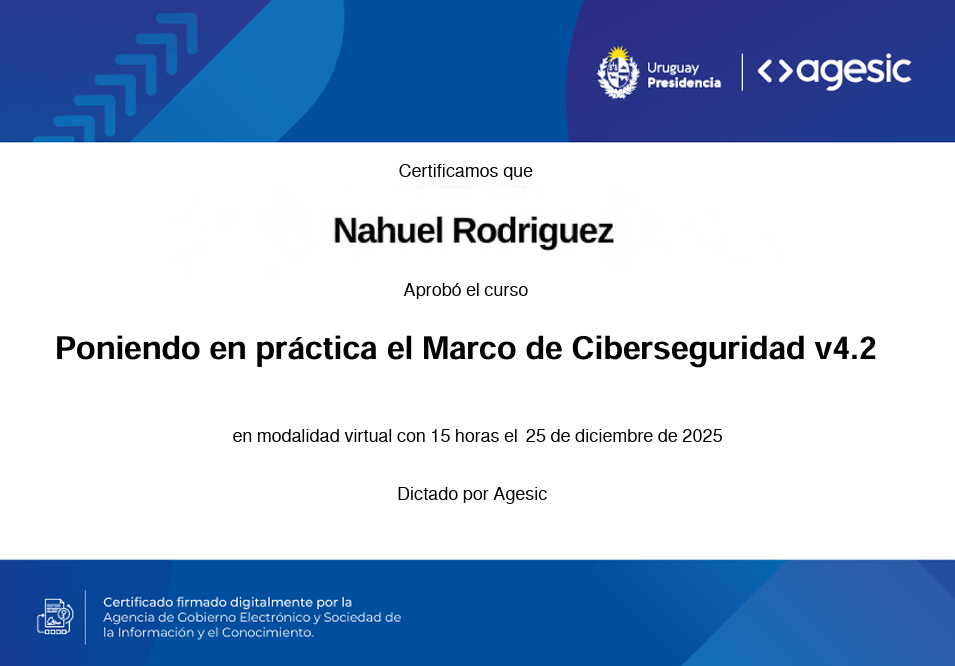

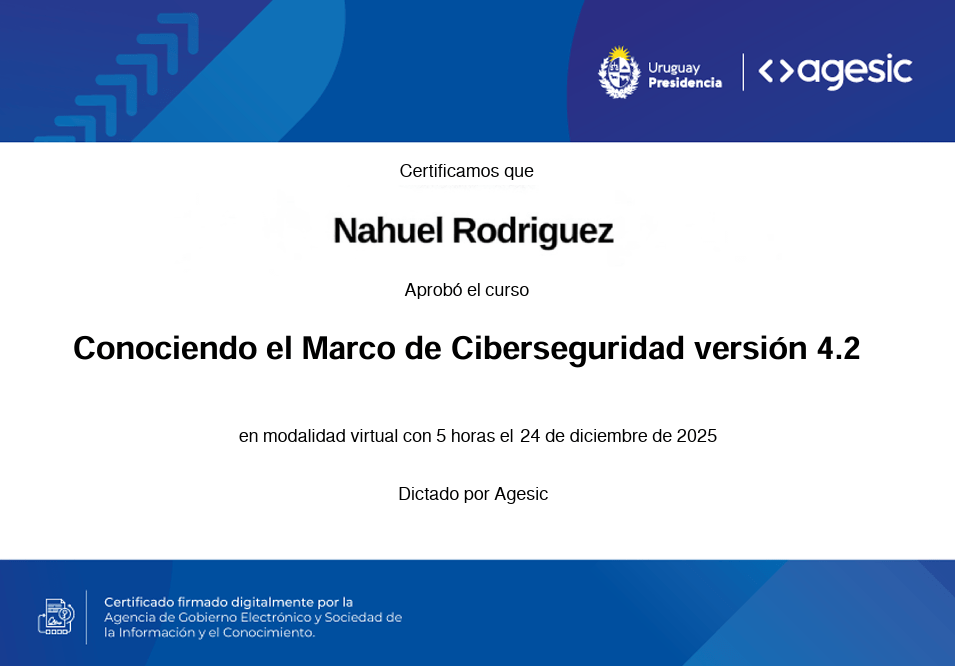

Certificados de cumplimientos de cursos brindados por AGESIC:

| Poniendo en práctica el Marco de Ciberseguridad v4.2

Marco de Ciberseguridad de Uruguay (AGESIC) · Función Identificar (ID) · Función Proteger (PR) · Función Detectar (DE) · Función Responder (RE) · Función Recuperar (RC) · Modelo de Madurez (niveles 0 a 4) · Auditorías de Ciberseguridad · Escala de Cumplimiento (Cumple/No cumple/No aplica) · Gestión de Riesgos · Alcance en Gestión de Riesgos · Partes Interesadas (Stakeholders) · Análisis dinámico de Partes Interesadas · Apetito y Tolerancia al Riesgo · Declaración Formal de Apetito de Riesgo · Ventana de Exposición · Superficie de Ataque · Gestión de Vulnerabilidades · Valoración de Riesgos (Impacto y Probabilidad) · Documentación del Análisis de Riesgos · Tratamiento del Riesgo (Mitigación, Aceptación, Transferencia, Evitación) · Triada CIA (Confidencialidad, Integridad y Disponibilidad) · Clasificación de Controles (Preventivos, Detectivos, Correctivos) · Naturaleza dinámica de los riesgos

| Gestión de Riesgos de Seguridad de la Información

Aplicación práctica en entornos organizacionales – Aspectos clave de auditoría del Marco de Ciberseguridad – Recursos para implementación de un Sistema de Gestión de Seguridad de la Información – Herramientas y metodologías para fortalecer la postura de ciberseguridad – Gestión de activos – Ambiente del negocio – Gobernanza – Evaluación de riesgos – Estrategia para la gestión de riesgos – Control de acceso – Concientización y formación – Seguridad de los datos – Procesos y procedimientos para la protección de la información – Mantenimiento y Tecnología de protección – Anomalías y eventos – Monitoreo continuo de la seguridad – Procesos de detección – Planificación de la respuesta – Comunicaciones – Análisis – Mitigación – Mejoras – Planificación de recuperación

| Navegando el mundo digital con confianza

Firma Electrónica Simple vs Avanzada · Verificación de Firma Electrónica Avanzada · chats y sus riesgos · Protección contra malware · Actualización de antivirus · Desconfianza en correos electrónicos · No instalar software de fuentes desconocidas · Uso seguro de dispositivos ajenos · protección de contraseñas · Cerrar sesiones · Phishing · Verificación de identidad del remitente · Suplantación de identidad · Información como activo valioso · Manejo de información sensible en redes sociales · Fotos y videos personales · Expedientes laborales · Incidentes de seguridad de la información · Ingeniería social · Contraseñas fuertes a partir de frases · Compras seguras en internet · HTTPS y candado · Acoso escolar y ciberacoso · Controles de seguridad · No se necesita ser ingeniero en informática para ciberseguridad

| Conociendo el Marco de Ciberseguridad versión 4.2

Curso completado sobre el Marco de Ciberseguridad de Uruguay (versión 4.2), adaptación nacional del NIST Cybersecurity Framework. Conocimientos adquiridos: fundamentos y creación del marco para sustentar una plataforma segura de gobierno digital y generar confianza en servicios en línea; fortalezas clave (reconocido internacionalmente, adopta estándares como ISO 27001 y NIST, flexible y adaptable a cualquier organización, orientado a la gestión de riesgos); terminología esencial (activos de información, riesgo, diferencia entre evento e incidente de seguridad); normativa uruguaya principal (Decretos 451/009, 92/014, 452/009; Ley 18.331 de Protección de Datos Personales y Habeas Data); obligaciones con CERTuy; componentes del marco (Núcleo con funciones del NIST CSF, Perfiles básico/estándar/avanzado según riesgo percibido y dependencia TIC, Modelo de Madurez niveles 0-4); funciones principales (Identificar, Proteger, Detectar, Responder, Recuperar); evaluación y priorización de subcategorías (P1); reconocimiento por parte de la OEA y alineación con estándares internacionales de ciberseguridad.

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

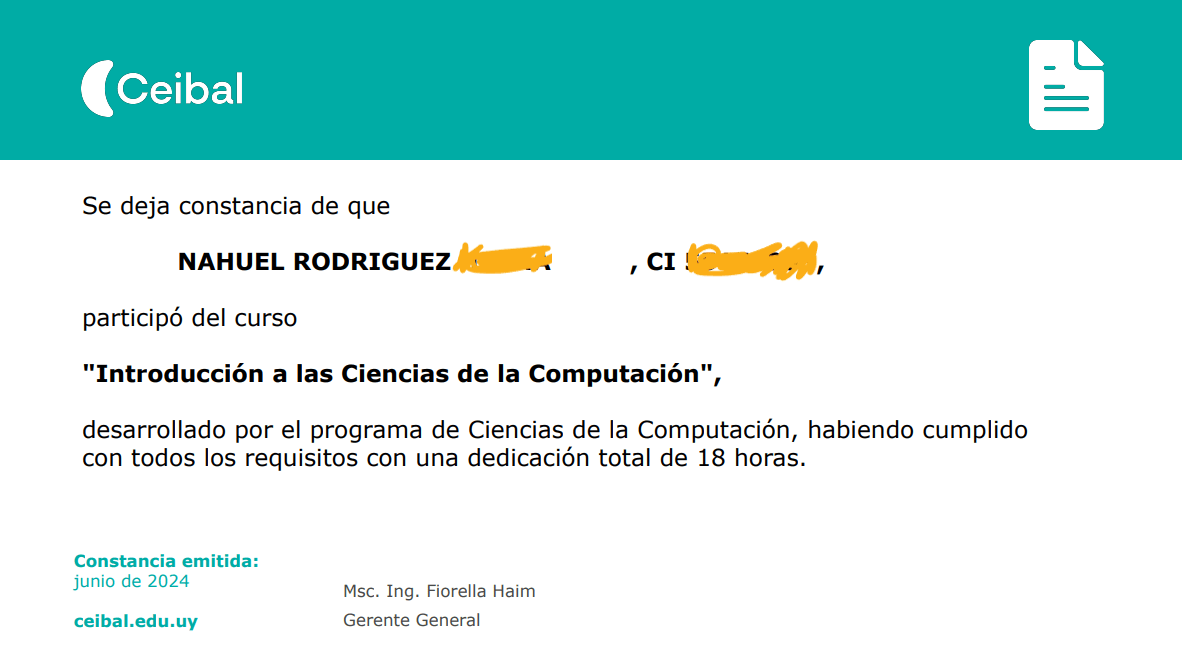

Ceibal

| Introducción a las Ciencias de la Computación

en 2024 Estudié módulos de pensamiento computacional, algoritmos, descomposición de problemas, abstracción, patrones, ciudadanía digital, privacidad y seguridad en internet como phishing, malware, huella digital, cookies, algoritmos de búsqueda y su uso en videojuegos

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

ㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ

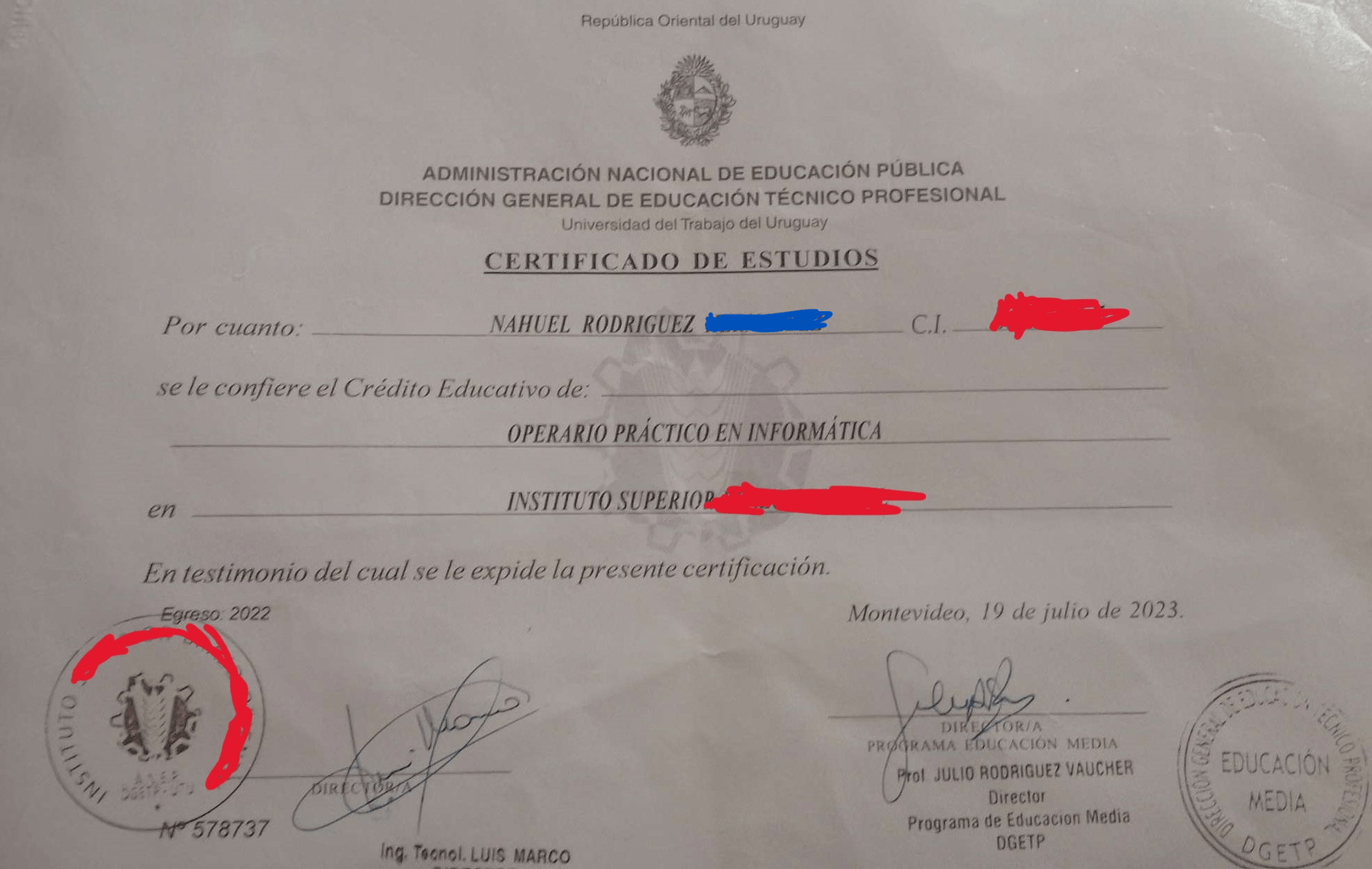

Titulo de informática operador PC de UTU:

Formación profesional práctica y orientada al mundo laboral que me permitió dominar el manejo eficiente y responsable de equipos informáticos. Especializado en el uso avanzado de PC y plataformas del Plan Ceibal (entornos propietarios y de software libre), desarrollo de aplicaciones propias, ofimática integral, navegación segura y productiva en Internet, detección y resolución de incidencias básicas, registro e interpretación de datos operativos, y trabajo autónomo o en equipo con enfoque en seguridad, eficiencia y calidad. Más de 2.100 horas de capacitación que me prepararon para roles operativos en soporte informático, administración de sistemas y base para continuar hacia especializaciones en software